Einführung

MFA (Multi-Factor-Authentication) in Microsoft 365 ist eigentlich ein alter Hut. Eigentlich, da es bei vielen Unternehmen durchaus noch Nachholbedarf gibt.

Ich möchte hier aber gar nicht auf die Grundlagen eingehen, die setze ich einfach mal voraus. Trotzdem versuche ich einige kurze Erklärungen mitzuliefern.

Optimierungen

Gehen wir mal davon aus, dass MFA schon irgendwie umgesetzt ist. Oft ist dann doch so einiges nicht optimal und damit nicht so sicher wie möglich konfiguriert.

Möglichkeiten

Microsoft 365 bietet in jeder Lizenz die Möglichkeit, MFA einzurichten. Im einfachsten Fall über die Security Defaults, die legacy auth deaktivieren und MFA verbindlich für alle machen. Verbindlich für alle erhöht die Sicherheit natürlich enorm. Allerdings kann ich keinerlei Optionen konfigurieren, die zum Beispiel für emergency access notwendig sind. Zum Them emergency access gibt es noch einen eigenen Beitrag.

Eine weitere Möglichkeit wäre, MFA auf Benutzerbasis zu erzwingen. Das ermöglicht zwar emergency access accounts, bietet aber nur eine sehr grobe MFA Konfiguration, nämlich aus/ein/erzwungen. Das größte Problem dabei ist, dass man bei jedem neuen Benutzer daran denken muss, MFA zu erzwingen. Da ist eine Sicherheitslücke vorprogrammiert.

Die letzte Möglichket MFA zu steuern ist Conditional Access.

Conditional Access

Mit Conditional Access kann man Richtlinien erstellen, die Authentifizierungen (und damit auch MFA) nach Bedingungen steuern. So ist fast alles möglich, fast jede Kundenanforderung kann umgesetzt werden.

Das besondere an Conditional Access ist, dass man

- Ausnahmen für Benutzer oder Anwendungen definieren kann

- Viele Bedingungen festlegen kann, die bestimmen ob die Richtlinie angewendet wird oder nicht

- Die Authentifizierung nur unter bestimmten Voraussetzungen gewähren kann

- Die Authentifizierung auch blocken kann

Es ist also angeraten Conditional Access zu verwenden, um MFA zu steuern. Das stellt eine wesentlich sichere Alternative zu Security Default oder user-based MFA dar.

Conditional Access benötigt die Lizenz Entra ID Plan 1, welche aber zum Beispiel schon in Microsoft Business Premium enthalten ist.

Setzt ein Unternehmen schon Conditional Access ein, sollte auf weitere mögliche Optimierungen geprüft werden. Eine möchte ich hier detaillierter vorstellen.

Authentication Strength

In einer Conditional Access Richtlinie kann man entweder den Zugriff blocken, oder unter bestimmten Bedingungen erlauben. Eine typische Konfiguration ist, den Zugriff nur mit MFA zu erlauben.

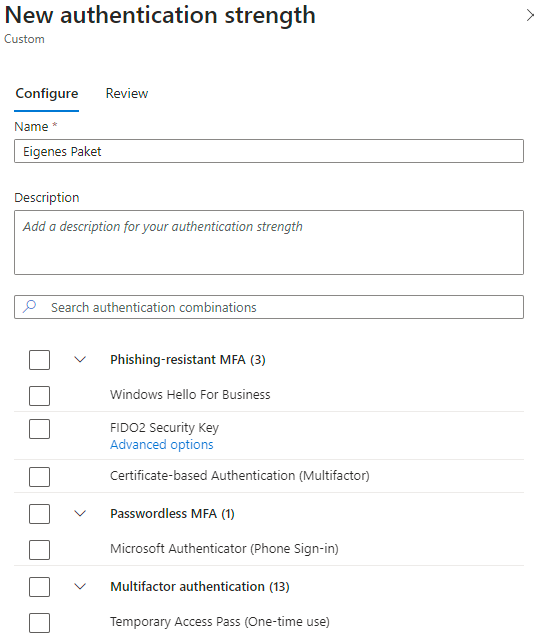

Allerdings wird dabei nicht nach den MFA Methoden unterschieden. Das kann man aber mit der Authentication Strength erreichen. Dabei kann man vorgefertigte Pakete von MFA Methoden zulassen. Natürlich lassen sich auch eigene Pakete erstellen.

So gibt es das Paket “Phishing-resistant MFA”, das nur Methoden enthält, die resistent gegen Phishing sind (doh). Mehr zu MFA Methoden in einem weiteren Beitrag.

Zusammenfassung

Auch wenn bereits MFA eingesetzt wird, sollte man überprüfen, ob man die Sicherheit noch weiter verbessern kann. Es sollte Conditional Access in Kombination mit Authentication Strength eingesetzt werden.