Einführung

Microsoft bietet mit Windows Hello for Business (WH4B) eine passwortlose Authentifizierungsmethode. Mit WH4B kann man sich an Windows selbst und per single-sign-on (SSO) auch an Entra ID, also Microsoft 365 anmelden. Das ist passwortlos, da man bei WH4B entweder eine PIN nutzt, oder sich biometrisch authentifiziert (Gesichtserkennung, Fingerabdruck etc.).

Die Windows Hello for Business PIN und die biometrischen Methoden funktionieren nur auf diesem spezifischen Gerät und können nicht auf einem anderen Gerät verwendet werden.

Warum eine PIN sicherer ist als ein Passwort, hat Microsoft ausführlich beschrieben: Why a PIN is better than an online password – Windows Security | Microsoft Learn

Fingerabdrücke und SDCP

Sehr bequem und gleichzeitig sicher ist die Nutzung von Biometrie mithilfe von WH4B. In diesem Artikel konzentrieren wir uns auf Fingerabdruckleser.

Ein Fingerabdruck muss natürlich sicher gespeichert werden. Dabei gibt es zwei Möglichkeiten. Im Fingerabdruckleser selbst oder in Windows. Um eine sichere Speicherung im Fingerabdruckleser zu ermöglichen, hat Microsoft ein Protokoll namens SDCP (Secure Device Connection Protocol) entwickelt.

SDCP soll dafür sorgen, dass die Informationen über den Fingerabdruck im Leser nicht ausgelesen oder geändert werden können.

Die Sicherheitslücke

Jetzt sind die Fingerabdrücke theoretisch sicher im Leser gespeichert und können dank SDCP auch nicht ausgelesen oder geändert werden. Das Problem ist aber, dass einige Hersteller von Fingerabdrucklesern SDCP nicht vollständig oder gar nicht implementieren.

So kann man über einige Schritte den Fingerabdruck im Sensor durch den eigenen ersetzen (bzw. die Information über den Fingerabdruck) und sich so mit WH4B anmelden.

Die benötigten Schritte können sehr komplex sein, so muss das Gerät mit Linux verbunden werden, da die Sicherheitseinrichtungen des Lesers nur gegenüber Windows funktionieren und nicht gegenüber Linux. Ich möchte hier nicht zu sehr ins Detail gehen, näheres kann man hier nachlesen: A Touch of Pwn – Part I (blackwinghq.com)

Bewertung und Risikominimierung

Windows Hello for Business ist nicht geknackt worden, sondern einige Fingerabdruckleser.

Natürlich ist es ein Problem, wenn sich unberechtigte Personen mit WH4B an Windows und damit auch Microsoft 365 anmelden können. Allerdings muss man dabei physischen Zugriff auf das Gerät haben. Das schließt also alle Angreifer aus, die aus der Ferne arbeiten. Geht ein Gerät verloren, empfiehlt es sich sowieso, das Gerät mit Intune zu wipen, so ist auch keine Anmeldung mehr möglich.

Ich sehe das also nicht als schwerwiegende Sicherheitslücke an. Wie immer empfiehlt es sich, die Benutzer zu schulen ihre mobilen Geräte nicht lange unbeaufsichtigt zu lassen und einen Verlust sofort zu melden.

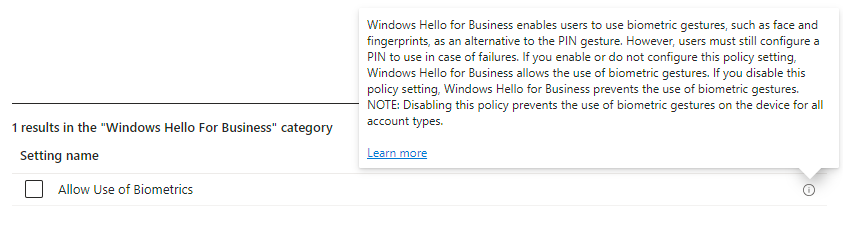

Möchte man die Benutzung von Biometrie in Windows Hello for Business deaktivieren, kann man das über eine Intune device configuration policy einstellen.

Ich würde eine komplette Deaktivierung aber nicht empfehlen, da so doch ein großer Komfort verloren geht. Und zu einer guten Sicherheitsstrategie gehört auch, dass Sicherheitsmaßnahmen die Benutzer nicht zu sehr gängeln, da diese sonst Wege finden werden die Maßnahmen zu umgehen.